- Home

- Fabricantes

- Blue Lance

- LT Auditor

LT Auditor

Descubra arquivos obsoletos e reduza os riscos de conformidade.

Fabricante: Blue Lance

Descrição detalhada do produto

SOLICITE SEU ORÇAMENTO

Detectar fraudes e atividades maliciosas

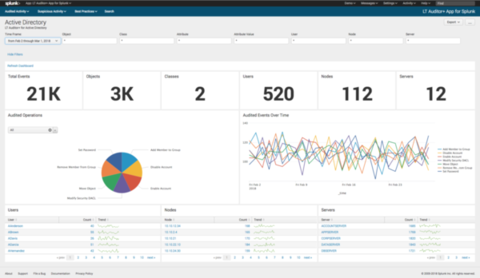

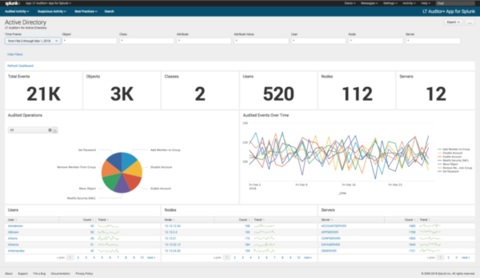

O recebimento de alta confiança resulta na detecção de fraude e atividade maliciosa executando a IA do Splunk e os algoritmos de aprendizado de máquina não supervisionados no LT Auditor + atividade do usuário combinada com dados de outras fontes (por exemplo, cartões inteligentes, telefonia, CRM, acesso a instalações, contabilidade, RH, etc.). Dados incorretos ou ausentes = decisões incorretas; Dados bons e completos = Boas decisões

Economize tempo e otimize recursos

Não processando os logs de eventos do Windows brutos, barulhentos, duplicados e não correlacionados.

Reduza o custo

A expansão não gerenciada de arquivos de dados, ao longo do tempo, custa às organizações a aquisição de grandes soluções de armazenamento e arquivamento, desperdiçou tempo para os funcionários procurarem informações e causa degradação do desempenho em todo o sistema.

Reduza o risco de conformidade

Arquivos de dados não gerenciados aumentam os riscos de conformidade, pois o controle de acesso e a classificação de dados se tornam onerosos e pesados devido ao tamanho e volume dos dados coletados nas organizações.

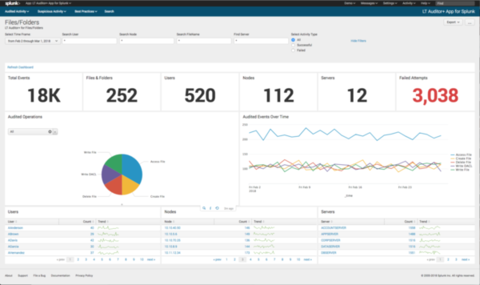

Sem visibilidade

Os administradores de rede precisam ter visibilidade de ações críticas relacionadas a cria, renomeia, move e modifica os compartilhamentos de arquivos. Por exemplo, uma única operação de renomeação cria mais de 100 entradas de identificação de evento 4656 nos logs de eventos. Mesmo depois de analisar, analisar e correlacionar essas entradas, uma operação de renomeação não pode ser detectada. Da mesma forma, cria, move e modificações geram ruído, mas não podem ser detectadas.

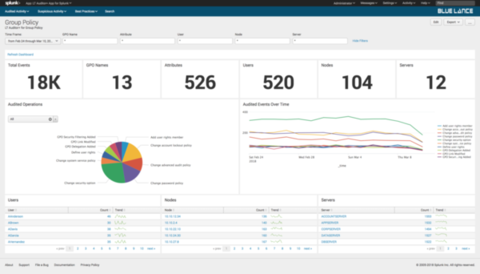

- SOLUÇÃO: LT Auditor + App for Splunk, através de um único painel, fornece visibilidade incomparável do comportamento do usuário e ações que detalham eventos de arquivo (abrir, fechar, criar, excluir, renomear, modificar, alteração de propriedade, alteração de permissão, alteração de permissão, nome de usuário, endereço IP e carimbo de data / hora ) para detectar facilmente o acesso não autorizado a informações sensíveis e confidenciais.

Detalhes insuficientes

Os administradores de rede precisam de detalhes de modificações nas Diretivas de Grupo (GPO) para deduzir se as alterações na configuração do sistema são maliciosas ou involuntárias. Os logs de eventos do Windows fornecem apenas o GUID do GPO que foi modificado (por exemplo, 31B2F340-016D-11D2-945F-00C04FB984F9). Detalhes sobre alterações nas políticas para Bloqueio de Conta, Modelos Administrativos, Auditoria, Senha, Opções de Segurança, Configurações do Registro, Grupos Restritivos, Direitos do Usuário e outros não estão disponíveis.

- SOLUÇÃO: Os detalhes das modificações que contêm valores anteriores e posteriores aos objetos e atributos do GPO são incorporados nos eventos correlacionados, desduplicados e indexados do LT Auditor + auditoria, ingeridos pelo LT Auditor + App for Splunk. Os administradores de rede estão armados com os detalhes necessários para deduzir alterações maliciosas ou involuntárias na configuração do sistema.

Incapacidade de verificar

É necessária a detecção da fonte precisa de onde o usuário executou uma ação para verificar se as credenciais foram compartilhadas ou se alguém está se disfarçando como usuário. Nenhum dos eventos do Windows, exceto os de autenticação, registram o endereço de origem da rede (endereço IP)

- SOLUÇÃO: A detecção da fonte precisa (endereço IP) de onde o usuário executou uma ação é incorporada nos eventos correlacionados, desduplicados e indexados do LT Auditor LT + auditorias ingeridas pelo LT Auditor + App for Splunk. Os administradores de rede estão armados com os detalhes necessários para verificar se um usuário executou uma ação ou determinar se as credenciais foram compartilhadas, ou se alguém está se disfarçando como usuário.

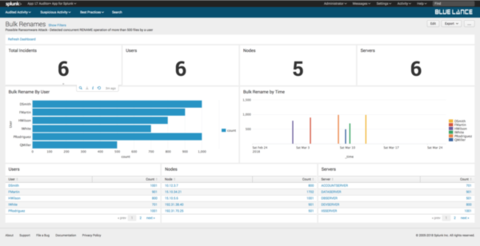

Detectar Ransomware

Os ataques de ransomware caracterizam-se por renomear ou modificar um número muito grande de arquivos ao mesmo tempo, pelo mesmo usuário do mesmo endereço IP. Detalhes sobre renomeação de arquivos ou eventos de modificação não estão disponíveis nos logs de eventos do Windows, impossibilitando a detecção de ataques de ransomware.

- SOLUÇÃO: O LT Auditor + App for Splunk detecta e alerta os administradores de rede para ataques de ransomware e identifica a origem dentro da rede, correlacionando rapidamente os detalhes dos eventos do arquivo (abrir, fechar, criar, excluir, renomear, modificar, alteração de propriedade, alteração de permissão, nome de usuário , Endereço IP e carimbo de data / hora).

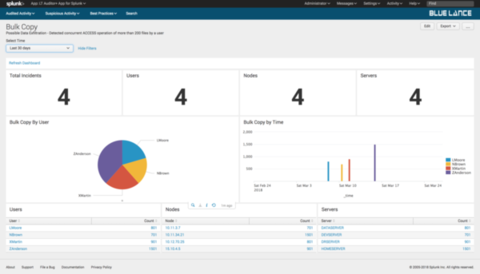

Exfiltração de Dados

A detecção antecipada de tentativas de exfiltração de dados não é possível através dos logs de eventos do Windows. Os ladrões de dados copiam informações em massa e limpam os logs de eventos para remover todos os rastreamentos. Forense é tedioso e complicado, requer conhecimento e é caro.

- SOLUÇÃO: O LT Auditor + App for Splunk detecta rapidamente tentativas de exfiltração de dados e elimina atividades forenses tediosas e complicadas. Os administradores de rede são alertados em tempo real para copiar ações em massa e limpar logs de eventos.

Dados ausentes

A detecção de dados ausentes ou perdidos não é possível através dos logs de eventos do Windows. Os usuários geralmente perdem pastas e arquivos arrastando-os e soltando-os acidentalmente em um local não intencional. Encontrar e localizar essas pastas ausentes é demorado e tedioso.

- SOLUÇÃO: O LT Auditor + App for Splunk elimina a natureza demorada e tediosa de detectar dados perdidos ou perdidos. A visibilidade das ações e comportamentos do usuário, através de um único painel, é fornecida para todas as atividades de arquivos e pastas pelos usuários, sou

Obrigado! Logo entraremos em contato!