- Home

- Fabricantes

- KOD

- Virtual Data Protection

Virtual Data Protection

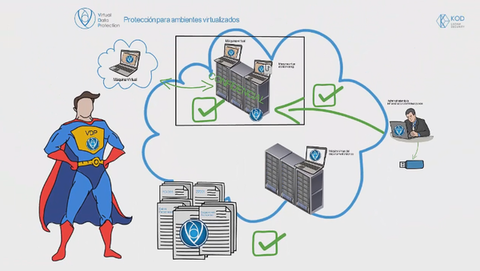

O Virtual Data Protection funciona como uma ferramenta para a proteção dos entornos de virtualização com base em VMware vSphere e Microsoft Hyper-V.

Fabricante: KOD

Descrição detalhada do produto

SOLICITE SEU ORÇAMENTO

Vantagens:

- Apoio das plataformas mais comuns de virtualização VMware vSphere e Microsoft Hyper-V.

- Auditoria sobre as atividades dos administradores da infraestrutura virtual.

- Gestão de mudanças e controle de integridade sobre ambientes virtuais.

- Cumprimento regulatório sobre ambientes virtuais.

Funcionalidades

Suporte para infraestruturas distribuídas

- Capacidade de alta disponibilidade.

- Suporte de múltiplos servidores vCenter, combinados com o modo de VMware vCenter Linked Mode.

- Conexão do agente de autenticação a vários servidores de autorização de VDP R2.

- Criação do forest para os servidores de autorização de VDP R2.

- Controle de gestão de Microsoft Hyper-V através de System Center Virtual Machine Manager e Failover Cluster Manager.

Proteção contra ameaças específi¬cas sobre entornos virtuais

- Controle sobre os dispositivos virtuais.

- Controle de mudanças no sistema, com base nas políticas de segurança definidas.

- Controle de integridade e boot seguro de servidores ESX(i) e máquinas virtuais.

Diferenciação sobre o acesso à gestão da infraestrutura virtual

- Autenticação para administradores da infraestrutura virtual, incluindo multifactor, com o uso de chaves iButton, eToken, JaCarta.

- Separação das atribuições dos administradores da segurança da informação e da infraestrutura virtual, visando eliminar privilégios de super usuário.

- Coordenação das mudanças de configuração da virtualização no administrador de segurança da informação.

- Controle mandatário de acesso baseado em categorias e níveis de privacidade.

- Controle de acesso para os administradores da infraestrutura virtual sobre os dados que são processados em máquinas virtuais.

Auditoria e registro de eventos de segurança

- Registro estendido de eventos relacionados com a segurança da informação.

- Geração de relatórios estruturados sobre o estado do sistema e sobre as mudanças produzidas.

- Potente ferramenta de pesquisa de incidentes.

Controle e gestão centralizada

A consola de administração de VDP R2 permite:

- Administrar as contas de usuários e licenças de acesso aos diferentes recursos.

- Implementação e configuração dos componentes de proteção ESX(i)/servidores-vCenter e servidores de Hyper-V.

- Administrar a configuração das máquinas virtuais.

- Visualização do histórico de eventos.

- Réplica online e operação em cluster.

- Integração com sistemas SIEM.

Cenários de uso

Proteção de máquinas virtuais

Resultado:

- Minimizar os riscos financeiros e de reputação associados com a cópia não autorizada, a clonagem, a transferência e a destruição das máquinas virtuais.

Controle de privilégios dos usuários

Resultado:

- Restringe-se o acesso à gestão da infraestrutura virtual.

- Reduzem-se os riscos de inoperância do sistema devido aos danos causados pelos administradores à infraestrutura virtual e à informação processada.

- Reduzem-se os riscos de perdas financeiras devido a fugas de informação, relacionadas com incidentes internos.

Proteção das ferramentas de gestão da infraestrutura virtual

Resultado:

- As ferramentas de gestão da infraestrutura virtual se encontram no perímetro protegido e contam com proteção contra o acesso não autorizado.

- Minimizam-se os riscos de acesso não autorizado sobre a gestão de um sistema de virtualização.

Cumprimento regulatório

Resultado:

- A infraestrutura virtual é um pilar fundamental no cumprimento de normativas como:

- PCI DSS: Proteção do sigilo bancário e informações acerca dos titulares de cartões

- Proteção de informação Confidencial ou Sigilosa em entornos militares

- ISO 27001: Implementação de um sistema de Gestão de Segurança da Informação

- COBIT: Cybersecurity Framework

- NIST Cybersecurity Framework

- Normativas ou legislação local sobre Dados Pessoais

Melhoras na gestão de segurança

Resultado:

- Reduzir o tempo de execução e configuração para proteger a infraestrutura virtual.

- Minimizar os riscos financeiros e de reputação baseado em padrões da indústria e das boas práticas internacionais.

Produtos Relacionados

Obrigado! Logo entraremos em contato!